kostenloses TLS Zertifikat („Let’s Encrypt“) für Website in der bash generieren und zuweisen

1.) bash öffnen, bspw. auf dem vServer

2.) ggf. certbot installieren

3.) certbot ausführen und TLS Zertifikat generieren

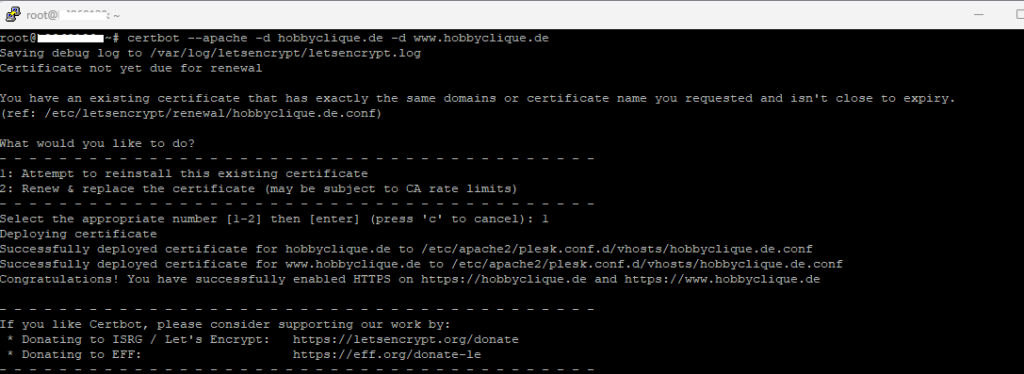

Hier habe ich exemplarisch ein Zertifikat für meine neue Domain hobbyclique.de auf meinem Ubuntu Server erstellt:

certbot –apache -d hobbyclique.de -d www.hobbyclique.de

Hier habe ich das Zertifikat neu installiert, da es bereits installiert war.

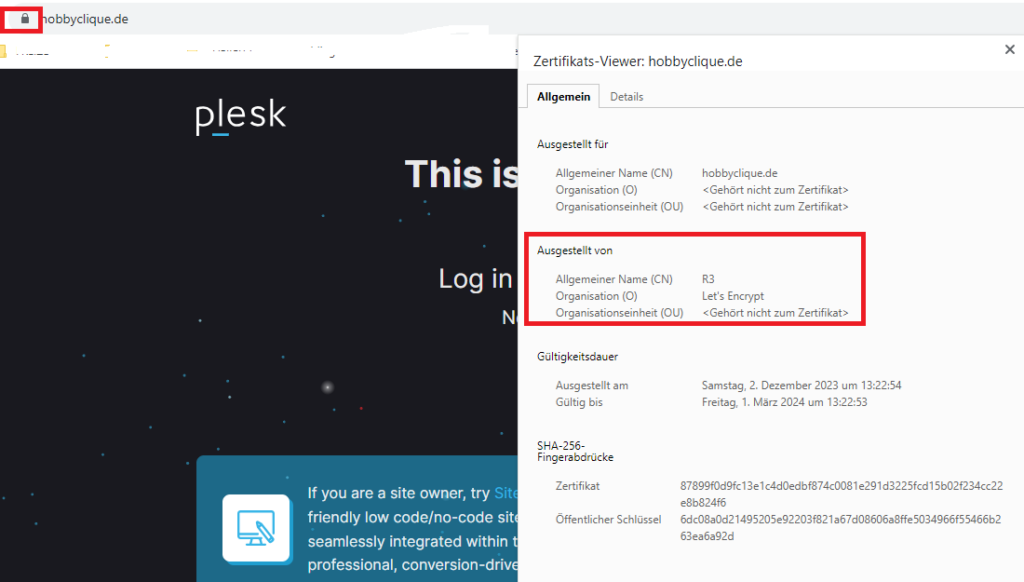

4.) Kontrolle des Zertifikats im Browser

Nach dem Aktualisieren der Webseite sollte jetzt das Schloss im Browser erscheinen und unter „Ausgestellt von“ bei „Organisation“ „Let’s Encrypt“ stehen